Den Spezialisten der SophosLabs ist eine neue Angriffsmethode ins Netz gegangen. Die beiden Security-Experten Fraser Howard und Andrew O’Donnell stießen bei ihrer Jagd nach neuen Bedrohungen auf eine ungewöhnliche Variante. Zusammengefasst beginnt die Angriffskette mit einer bösartigen E-Mail-Nachricht inklusive VB-Scripting-Code und endet mit der Platzierung eines Remote-Zugriff-Trojaners namens MoDi RAT. Bei ihren forensischen Untersuchen entdeckten die Spezialisten jedoch einige überraschende Aktionen in der verworrenen Angriffsfolge. Dazu gehörte beispielsweise der Start einer Visual Basic-Skriptdatei, die wiederum eine PowerShell aktiviert, um den Text der Befehle via Zwischenablage buchstäblich in das PowerShell-Fenster einzufügen, anstatt die Befehlszeichenfolge als Parameter zu übergeben. Das Ziel dahinter: Dateilose Angriffs-Skripts sollen in Verbindung mit der Zwischenablage einer Erkennung durch Security-Mechanismen entgehen. Genau das ist der Stoff, nach dem alle Security-Experten suchen, um die Schutzlösungen für derartige Angriffe vorzubereiten.

"In unseren Untersuchungen haben wir einige interessante Telemetriedaten entdeckt, die darauf hindeuten, dass Cyberkriminelle versuchen, der Entdeckung zu entgehen. Dies ist ein genereller Trend, den wir insbesondere in diesem Jahr beobachten. Angreifer versuchen mit unterschiedlichen Methoden, ihre Chancen zu verbessern. Die jüngsten Telemetriedaten waren Anlass genug, tiefer zu forschen. Dabei haben wir einige interessante Tricks aufgedeckt – insbesondere die Verwendung von VBScript, um die bösartigen Befehle in den PowerShell-Prozess einzufügen. Dieses Vorgehen hatte mit hoher Sicherheit das Ziel, der Erkennung zu entgehen und außer Sichtweite der Sicherheitsteams zu bleiben", erklärt Fraser Howard, Threat Research Director bei Sophos.

Attacke in wirren Schritten

Die gesamte Angriffskette klingt wirr und nicht unbedingt logisch. Aber mit genau derartigen Tricks versuchen die Cyberkriminellen eine Erkennung durch Security-Mechanismen zu unterbinden. Die einzelnen Schritte bleiben quasi unter dem Radar und erregen keine Aufmerksamkeit.

Der Angriff beginnt mit dem Öffnen der Spam-E-Mail. Das angehängte Visual Basic-Skript stellt eine Verbindung zu einem entfernten Standort her, dem Einstiegspunkt in eine Reihe von HTTP 302-Umleitungen. Diese wiederum führen zu einem Zip-Archiv, das auf OneDrive-Cloud-Storage gehostet ist und eine kodierte VBS-Datei enthält.

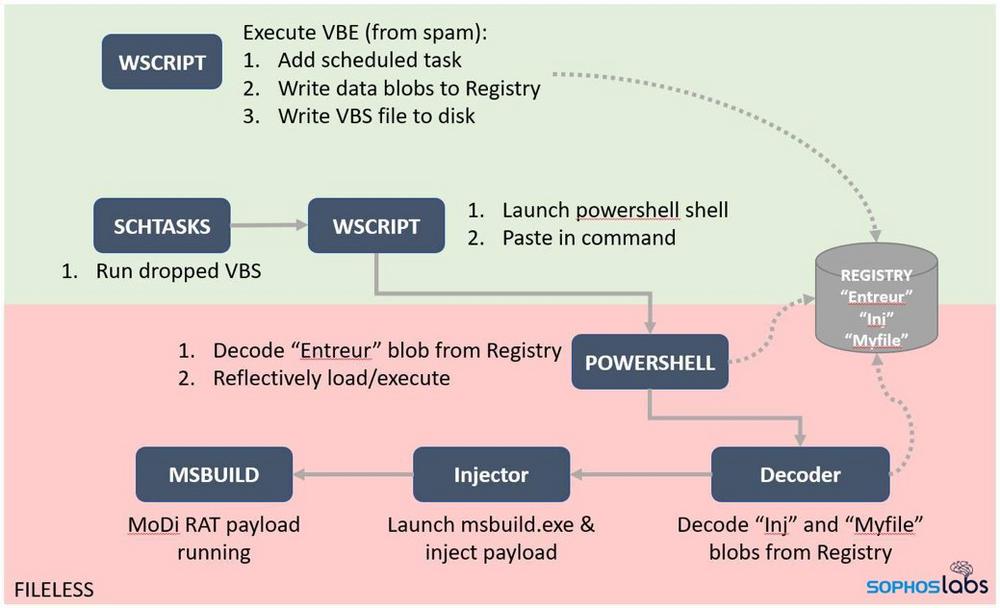

In der nächsten Phase schreibt das erste VBScript eine zweite VBS-Datei in das Dateisystem und fügt drei neue Einträge mit binären Daten in die Windows-Registry, die als 8-stellige Binärzahlen ausgegeben werden. Anschließend wird der Systemdienst gestartet, um einen neuen geplanten Task zu erstellen. Dieser soll das VBS-Skript an einem zuvor definierten künftigen Zeitpunkt starten.

Wird dieser geplante Task ausgeführt, verwendet er wscript.exe, um den VBS zu starten. Der VBS-Code startet wiederum die PowerShell und führt einen Code aus, der Daten vom VBS entnimmt und in die Zwischenablage legt. Diese Daten beziehungsweise Befehle werden anschließend programmgesteuert mit dem Befehl VBS SendKeys in das PowerShell-Fenster eingefügt.

In den weiteren Schritten extrahiert PowerShell eine .NET-Decoder-Ausführungsdatei aus einem der Registry-Blobs (als Entreur bezeichnet), welche die VBE zuvor erstellt hatte, und lädt diese reflektiv, indem sie diese in einen Systemprozess injiziert. Anschließend extrahiert die ausführbare Decoderdatei den .NET-Injektor und die Nutzlast-Blobs (in der Registry mit inj bzw. Myfile bezeichnet) aus der Registry. Schlussendlich lädt der Injektor die Nutzlast (injiziert in die Host-Anwendung msbuild.exe).

Was kann man als Anwender und Unternehmen tun?

Es ist enorm wichtig, dass keine älteren Windows Betriebssysteme in der IT-Infrastruktur genutzt werden. Der Grund liegt im AMSI Framework von Microsoft. Dieses ist nur in neueren Versionen von Windows verfügbar (Windows 10, Windows Server 2016 und Windows Server 2019) und bietet die Grundlage, derartige Angriffe zu erkennen und abzuwehren. Cyberkriminelle wissen, dass noch älterer Systeme in Gebrauch sind und nutzen diese Sicherheitslücke intensiv aus.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

Telefon: +1 (724) 536839

E-Mail: sophos@tc-communications.de

![]()