Glücklicherweise ist es in DarkShield (für Dark Data) möglich, einen Maskierungsprozess rückgängig zu machen, genauso wie in IRI FieldShield (für strukturierte und semistrukturierte Quellen) und IRI CellShield (gezielt in Excel-Dateien), allerdings nur mit bestimmten Verschlüsselungsalgorithmen und Suchmethoden. In DarkShield setzt die Umkehrbarkeit voraus, dass Sie die maskierten Daten finden können, indem Sie entweder den Inhalt oder die Position (Struktur) innerhalb eines bestimmten Dateiformats wiederfinden. In diesem Artikel werden wir Beispiele für die DarkShield-API für Dateien verwenden. Die Beschreibung dieser API und die Erläuterung der DarkShield-Suchabgleiche in diesem Artikel bieten Ihnen hilfreiches Hintergrundmaterial.

Wenn Sie einen DarkShield-Suchkontext (Matcher) auf den Inhalt von Daten anwenden, ist jeder Verschlüsselungsvorgang unumkehrbar. Das liegt daran, dass der Inhalt des Textes oder der Datei nun verändert wurde und die verschlüsselten Elemente nicht mehr mit denselben Suchabgleichern gefunden werden können. Andererseits können Suchabgleiche, die auf die spezifische Struktur einer Datei abgestimmt sind, erneut referenziert werden, selbst wenn der Text an dieser spezifischen Strukturstelle aufgrund der Maskierung verändert wurde. Allerdings sind auch in diesem Fall nicht alle Arten der Maskierung umkehrbar.

Zu den Arten der reversiblen Maskierung gehören Pseudonymisierung und Verschlüsselung. Bei der Verschlüsselung muss der Entschlüsselungsalgorithmus verwendet werden, der dem ursprünglich verwendeten Verschlüsselungsalgorithmus entspricht, und zwar mit genau derselben Passphrase (Schlüssel), falls eine solche angegeben wurde.

Die Pseudonymisierung ist umkehrbar, wenn eine zweispaltige Nachschlage- oder "Set"-Datei verwendet wird, um Original- und Ersatzwerte zu speichern. Eine Set-Datei ist eine Liste von Einträgen, wobei jede Spalte durch einen Tabulator getrennt ist. Die erste Spalte ist die Liste der abzugleichenden Werte, und die zweite Spalte ordnet jeden Originalwert einem konsistenten Ersatz oder Pseudonym zu. Um die Pseudonymisierung rückgängig zu machen, kann eine ähnliche Set-Datei verwendet werden, wobei die erste Spalte mit der zweiten Spalte vertauscht und die Datei nach der ersten Spalte sortiert wird. Mehrspaltige Set-Dateien müssen nach der ersten Spalte sortiert sein, um als Nachschlagetabelle verwendet werden zu können.

Ein Beispiel für Suchabgleiche, die auf die Struktur einer Datei abgestimmt sind, wird unten gezeigt. Diese werden in einem Dateisuchkontext angegeben, der ein Suchkontext für die Verwendung mit Dateien ist.

Die technischen Details und verschiedene Beispiele finden Sie hier im Blog-Artikel von IRI.

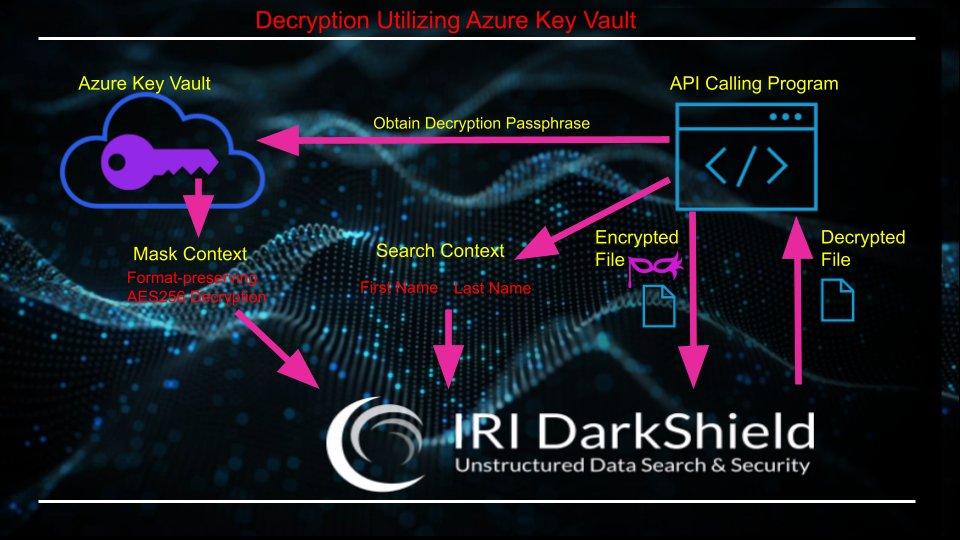

Um eine verschlüsselte Datei mit DarkShield zu entschlüsseln, gibt es mehrere Voraussetzungen:

- Der ursprünglich verwendete Suchabgleich muss auf die Struktur der Datei und nicht auf den Inhalt der Datei abgestimmt sein

- Der ursprüngliche Verschlüsselungsalgorithmus und die Verschlüsselungspassphrase (falls verwendet) müssen bekannt sein

- Es sollte ein Maskierungskontext eingerichtet werden, um den Entschlüsselungsalgorithmus zu verwenden, der dem ursprünglichen Verschlüsselungsalgorithmus mit der ursprünglichen Passphrase (falls verwendet) entspricht. Der Maskierungskontext sollte eine Regelabgleichung einrichten, um den Entschlüsselungsalgorithmus mit mindestens einem strukturierten Typ von Suchabgleichung abzugleichen, der bei der ursprünglichen Maskierung der Datei verwendet wurde

Die maskierte Datei wird an denselben Endpunkt gesendet, der für die Maskierung der Originaldatei verwendet wurde. Obwohl die Endpunkte auf die Wortmaske verweisen, da dies ihr typischer Verwendungszweck ist, können sie dazu verwendet werden, jede beliebige Funktion auf die abgeglichenen Daten anzuwenden. In diesem Fall wird die verschlüsselte Datei anstelle der Originaldatei gesendet, und die angewandte Funktion entschlüsselt (anstatt zu verschlüsseln) die übereinstimmenden Werte.

Zusammenfassung: Die Möglichkeit, die Maskierung rückgängig zu machen, hängt von der Art der verwendeten Maskierungsfunktion ab. Einige Formen der Maskierung, wie z. B. die Schwärzung von Zeichen, die Löschung und das Schwärzen von Bildabschnitten, können nicht rückgängig gemacht werden. Für DarkShield ist die Fähigkeit, nach Werten zu suchen, die auf dieselbe Weise maskiert wurden, wie sie ursprünglich gefunden wurden, notwendig, um die Maskierung rückgängig zu machen.

Pseudonymisierung und Verschlüsselung sind die beiden gebräuchlichsten umkehrbaren Arten der Maskierung. Die Vorteile und Grenzen jeder Methode wurden erörtert. Die in diesem Artikel verwendeten Demos für Pseudonymisierung/Wiederherstellung und Verschlüsselung/Entschlüsselung sind auf GitHub verfügbar.

Weltweite Referenzen: Seit über 40 Jahren nutzen unsere Kunden wie die NASA, American Airlines, Walt Disney, Comcast, Universal Music, Reuters, das Kraftfahrtbundesamt, das Bundeskriminalamt, die Bundesagentur für Arbeit, Rolex, Commerzbank, Lufthansa, Mercedes Benz, Osram,.. aktiv unsere Software für Big Data Wrangling und Schutz! Sie finden viele unserer weltweiten Referenzen hier und eine Auswahl deutscher Referenzen hier.

Partnerschaft mit IRI: Seit 1993 besteht unsere Kooperation mit IRI (Innovative Routines International Inc.) aus Florida, USA. Damit haben wir unser Portfolio um die Produkte CoSort, Voracity, DarkShield, FieldShield, RowGen, NextForm, FACT und CellShield erweitert. Nur die JET-Software GmbH besitzt die deutschen Vertriebsrechte für diese Produkte. Weitere Details zu unserem Partner IRI Inc. hier.

JET-Software entwickelt und vertreibt seit 1986 Software für die Datenverarbeitung für gängige Betriebssysteme wie BS2000/OSD, z/OS, z/VSE, UNIX & Derivate, Linux und Windows. Benötigte Portierungen werden bei Bedarf realisiert.

Wir unterstützen weltweit über 20.000 Installationen. Zu unseren langjährigen Referenzen zählen deutsche Bundes- und Landesbehörden, Sozial- und Privatversicherungen, Landes-, Privat- und Großbanken, nationale und internationale Dienstleister, der Mittelstand sowie Großunternehmen.

JET-Software GmbH

Edmund-Lang-Straße 16

64832 Babenhausen

Telefon: +49 (6073) 711-403

Telefax: +49 (6073) 711-405

https://www.jet-software.com

Telefon: +49 (6073) 711403

Fax: 06073-711405

E-Mail: amadeus.thomas@jet-software.com

![]()